La tríada de conceptos de seguridad que expresa el título de este artículo pretende destacar lo imperativo de su integración en las instalaciones estratégicas y en sus distintas áreas críticas para la protección de sus activos, sean éstos tangibles como intangibles, que incluyen también a los activos tecnológicos.

Entendemos como activos tangibles los inmuebles y sus contenidos, los sistemas y equipos de producción y redes de control; los propios sistemas de seguridad física y los sistemas tradicionales de gestión y mantenimiento. Por cuanto, a los activos intangibles, reconocemos la marca y la reputación, los activos digitales como la información confidencial y la propiedad intelectual.

Aquí, conviene precisar que un activo tecnológico es un derecho que tiene valor económico vinculado con aspectos industriales o comerciales. Los más comunes son programas de cómputo, algoritmos, bases de datos, patentes (inventos), el “know how” y hasta el “know who”.

Los activos tecnológicos son vitales en las instalaciones estratégicas. Si, por ejemplo, usamos software en cosas tan cotidianas como enviar mensajes por WhatsApp, comprar libros por Amazon, pedir chofer privado por Uber, rentar un departamento por Airbnb o construir una red de amigos por Facebook y de contactos profesionales por LinkedIn. Imaginemos entonces el nivel de información crítica que se genera, transmite y circula por las venas digitales de las instalaciones estratégicas.

Todas las industrias, y por ende las instalaciones estratégicas, podrán ser reescritas con software, tomando en cuenta, además, la existencia de secretos industriales que tratan toda aquella información de aplicación industrial o comercial que se preserva con carácter confidencial y que le otorga una ventaja competitiva a su poseedor frente a terceros.

Debido a la tecnología digital que implica la movilidad, la híper-conectividad, la comunicación electrónica machine-to-machine y la tendencia creciente en las organizaciones del BYOD (Bring Your Own Device que se ha convertido en Bring Your Own Danger), el perímetro de seguridad física ha desaparecido en virtud de la ubicuidad tecnológica, donde varios procesos quedan expuestos en las redes informáticas de los confines del ciberespacio, pues los ataques cambian constantemente, ya no son individuales, sino colectivos, complejos y persistentes. Así que la ciberseguridad es hoy un componente transversal de la sociedad digital y por lo tanto esto aplica al entorno interno y externo de las instalaciones estratégicas.

La Recomendación UIT-T X.1205 sobre la definición del concepto de Ciberseguridad, se aprobó en Guadalajara, Jalisco, México en el 2010 (Resolución 130).

Para efectos de estas líneas tomaremos esta definición respaldada por la Unión Internacional de Telecomunicaciones (UIT), organización dependiente de la Organización de Naciones Unidas (ONU), que describe a la Ciberseguridad en la Resolución 181 (nueva), como el conjunto de herramientas, políticas, conceptos, salvaguardas, directrices, métodos de gestión de riesgos, acciones, formación, prácticas idóneas, seguros y tecnologías que pueden utilizarse para proteger los activos de una organización y a los usuarios en el ciber entorno.

Los activos de la organización son los dispositivos informáticos conectados, también los usuarios, los servicios y aplicaciones, los sistemas de comunicaciones, los multimedios, y la totalidad de la información transmitida y/o almacenada en el ciber entorno.

Las propiedades de la ciberseguridad comportan desde luego los tres elementos básicos y originales con los que nace la protección de la información: Confidencialidad ➔ Integridad ➔ Disponibilidad.

En años recientes, el aumento de las amenazas vinculadas con la gestión del ciberespacio se ha convertido en una fuente de preocupación para todos los países. El incremento de los ataques en contra de instalaciones estratégicas, los intereses económicos, las redes de información y las capacidades de defensa, demuestra que existen gobiernos, grupos criminales locales y organizaciones criminales transnacionales dispuestas a explotar el ciberespacio con propósitos hostiles.

La Resolución 181 expresa lo que se consideran “asuntos de jurisdicción nacional”, donde la UIT focaliza recursos de la ciberseguridad de su ámbito de competencia, excluyendo áreas relacionadas con la aplicación de principios legales o políticos por parte de los Estados Miembros en relación con la seguridad nacional y el ciberdelito, que corresponden a derechos soberanos de los países. Ello no excluye la elaboración de recomendaciones técnicas destinadas a reducir las vulnerabilidades de la infraestructura de Tecnologías de Información y Comunicaciones de las instalaciones estratégicas y sus áreas críticas.

Como concepción general, suelen describirse a las Infraestructuras Críticas y Áreas Estratégicas, como aquellos activos físicos (instalaciones, redes, suministros, servicios) y activos tecnológicos (tecnologías de información y comunicación) que en caso de interrupciones mayores o destrucción (física, tecnológica, cibernética) provocados por fenómenos naturales o por la acción humana, impactarían en la seguridad, la confianza y la tranquilidad de las personas y las comunidades, además de colocar en entredicho la eficacia y operación de las autoridades gubernamentales de un Estado.

En el caso de México, la Constitución Política establece en una parte de su artículo 25 constitucional que… “Corresponde al Estado la rectoría del desarrollo nacional para garantizar que este sea integral y sustentable que fortalezca la Soberanía de la Nación”. Señala también que… “el sector público tendrá a su cargo las áreas estratégicas”. Éstas corresponden, de acuerdo con el artículo 28 de la misma Constitución, por ejemplo, a correos, telégrafos y radiotelegrafía, minerales radiactivos y generación de energía nuclear, energía eléctrica, explotación y extracción del petróleo; la comunicación vía satélite y los ferrocarriles.

Otro ordenamiento de la Ley General del Sistema Nacional de Seguridad Pública describe sucintamente en los artículos 146 al 148, cuáles son los activos considerados instalaciones estratégicas, qué autoridades coadyuvarán en su protección, vigilancia y seguridad para garantizar su integridad y operación, así como la creación de un grupo de coordinación interinstitucional que analice la protección de dichas instalaciones.

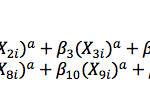

Creemos que la utilización del enfoque renovado de la Gestión del Riesgo de Seguridad Empresarial (ESRM en inglés), publicado y promocionado en el 2018 por la organización ASIS International en su congreso anual, esta vez celebrado en Las Vegas, Nevada, constituye un importante recurso y herramienta metodológica para fortalecer la protección de las instalaciones estratégicas, ya que su temática integra 23 disciplinas, como investigaciones, seguridad física, ciberseguridad, seguridad de la información, gestión de violencia en el lugar de trabajo, gestión de crisis y el plan de continuidad del negocio, así como el ESRM para el Consejo de Directores y Ejecutivos, el proceso de presupuesto de seguridad, las métricas del reporte (KPIs y KPRs) y el camino hacia la convergencia de la seguridad.

Recordemos que la misión del ESRM es identificar, evaluar y mitigar el impacto de los riesgos de seguridad hacia los activos de la organización, con acciones priorizadas de protección que le permitan alcanzar metas organizacionales. Que el objetivo es establecer políticas, estándares, procedimientos y mejores prácticas, que gestionen los riesgos de seguridad, entendiendo éstos, como aquellos que amenazan con causar un daño a los activos tangibles, intangibles y tecnológicos de una organización, más, tratándose de infraestructuras críticas catalogadas como instalaciones estratégicas.

Carlos Ramírez, CPP

Abril 2019

CDMX

El mapa mental adjunto da cuenta de las 23 disciplinas técnicas que incluye un programa completo de ESRM, de acuerdo con la metodología propuesta por Brian Allen y Rachelle Loyear en ASIS International (2018)

Las posiciones expresadas en este documento no necesariamente son un reflejo de la posición de la institución en la que trabaja el autor.

Las opiniones reflejadas en este artículo son de exclusiva responsabilidad del autor y no reflejan necesariamente la posición oficial de SmartSoft S.A.